Une application malveillante téléchargée depuis Google Play plus de 10 000 fois a installé subrepticement un cheval de Troie d’accès à distance qui a volé les mots de passe, les messages texte et d’autres données confidentielles des utilisateurs, a rapporté une société de sécurité.

Le cheval de Troie, qui porte les noms de TeaBot et Anatsa, a été découvert mai dernier. Il a utilisé un logiciel de streaming et abusé des services d’accessibilité d’Android d’une manière qui a permis aux créateurs de logiciels malveillants de visualiser à distance les écrans des appareils infectés et d’interagir avec les opérations effectuées par les appareils. À l’époque, TeaBot était programmé pour voler des données à partir d’une liste prédéfinie d’applications d’environ 60 banques à travers le monde.

Mardi, la société de sécurité Cleafy signalé que TeaBot était de retour. Cette fois, le cheval de Troie s’est propagé via une application malveillante appelée QR Code & Barcode Scanner, qui, comme son nom l’indique, permettait aux utilisateurs d’interagir avec les codes QR et les codes-barres. L’application comptait plus de 10 000 installations avant que les chercheurs de Cleafy n’informent Google de l’activité frauduleuse et que Google ne la supprime.

“L’une des plus grandes différences[s]par rapport aux échantillons découverts lors de… mai 2021, c’est l’augmentation des applications ciblées qui incluent désormais applications bancaires à domicile, applications d’assurances, portefeuilles cryptographiques et échanges cryptographiques», ont écrit les chercheurs de Cleafy. « En moins d’un an, le nombre d’applications ciblées par TeaBot a augmenté de plus de 500 %, passant de 60 cibles à plus de 400. »

Ces derniers mois, TeaBot a également commencé à prendre en charge de nouvelles langues, notamment le russe, le slovaque et le chinois mandarin, pour afficher des messages personnalisés sur les téléphones infectés. L’application de scanner frauduleuse distribuée sur Play a été détectée comme malveillante par seulement deux services antimalware, et elle n’a demandé que quelques autorisations au moment de son téléchargement. Toutes les critiques ont décrit l’application comme légitime et fonctionnant bien, ce qui rend TeaBot plus difficile à reconnaître comme un risque pour les personnes moins expérimentées.

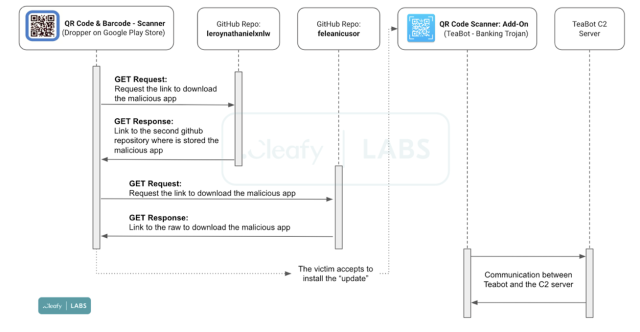

Une fois installée, l’application malveillante QR Code & Barcode Scanner affichait une fenêtre contextuelle informant les utilisateurs qu’une mise à jour était disponible. Mais plutôt que de rendre la mise à jour disponible via Play comme d’habitude, la fenêtre contextuelle l’a téléchargée à partir de deux référentiels GitHub spécifiques créés par un utilisateur nommé feleanicusor. Les deux référentiels, à leur tour, ont installé TeaBot.

Ce graphique donne un aperçu de la chaîne d’infection développée par les auteurs de TeaBot :

Cléafy

Les chercheurs de Cleafy ont écrit :

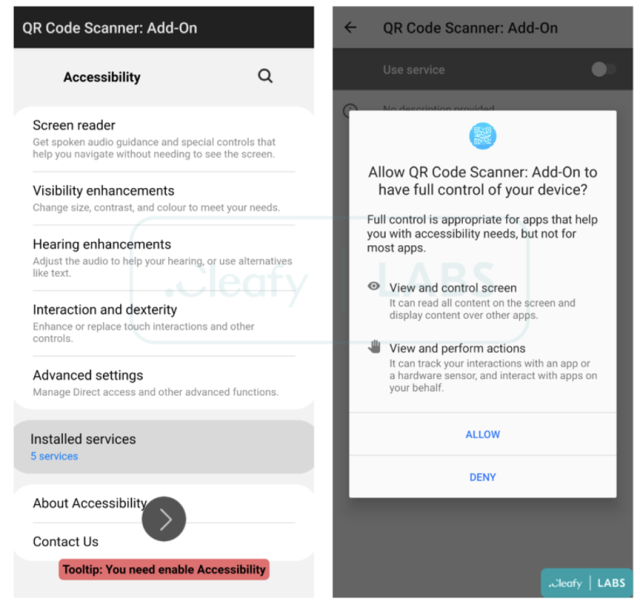

Une fois que les utilisateurs acceptent de télécharger et d’exécuter la fausse “mise à jour”, TeaBot commencera son processus d’installation en demandant les autorisations des services d’accessibilité afin d’obtenir les privilèges nécessaires :

- Écran de visualisation et de contrôle : utilisé pour récupérer des informations sensibles telles que les identifiants de connexion, les SMS, les codes 2FA à partir de l’écran de l’appareil.

- Afficher et effectuer des actions : utilisé pour accepter différents types d’autorisations, immédiatement après la phase d’installation, et pour effectuer des actions malveillantes sur l’appareil infecté.

Cléafy

TeaBot n’est que le dernier malware Android à se propager sur le marché officiel des applications de Google. La société supprime généralement rapidement les applications malveillantes une fois qu’elles sont signalées, mais elle continue de lutter pour identifier les logiciels malveillants par elle-même. Les représentants de Google n’ont pas répondu à un e-mail sollicitant des commentaires sur ce message.

Le message de mardi de Cleafy contient une liste d’indicateurs que les utilisateurs peuvent utiliser pour déterminer s’ils ont installé l’application malveillante.

Image de la liste par Getty Images